Unterschied zwischen APT und meisten Malware

- 2500

- 138

- Fr. Fine Zschunke

Das schnelle Wachstum der Cyber -Angriffe und das Design ausgefeilter Malware -Tools verursachen nicht nur eine große Angelegenheit der globalen IT -Branche, sondern auch Verteidigung und Bankindustrie. Unternehmen erkennen. Wir sind in einem Punkt, an dem das Cyber -Risiko schnell zu zusätzlichen Kosten für das Geschäft im Internet wird. Die Auswirkungen sind weitreichend, da die Mobilisierung des Internets auf eine Vielzahl von Geräten erweitert und neue Branchen hervorbringt. In jüngster Zeit ist der Begriff APT, der für fortgeschrittene anhaltende Bedrohungen zu tun hat, zum gemeinsamen Instrument für Cyberkriegsführung. Aber was genau bedeutet es? Persistent ist ein relativer Begriff, aber wenn Sie davon ausgehen, dass ein Angreifer erst aufgibt, wenn er auf triviale Gegenmaßnahmen getroffen wird, dann ist der Angreifer natürlich hartnäckig. Es ist ein völlig anderes Problem und bis eine Organisation es vollständig versteht, können sie das Problem nicht beheben. Die meisten Malware unterscheiden sich stark von den New -Age -Apts. Lassen Sie uns untersuchen, wie.

Was ist fortgeschrittene dauerhafte Bedrohung (APT)?

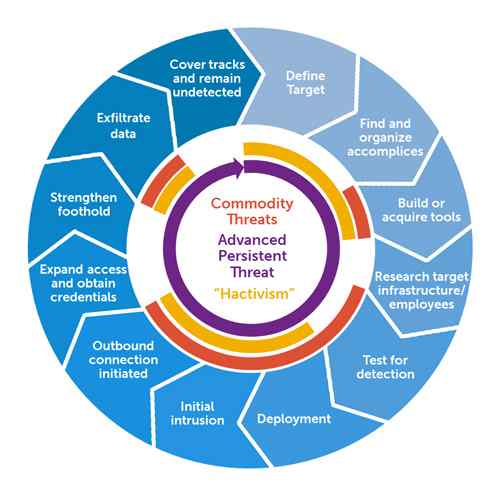

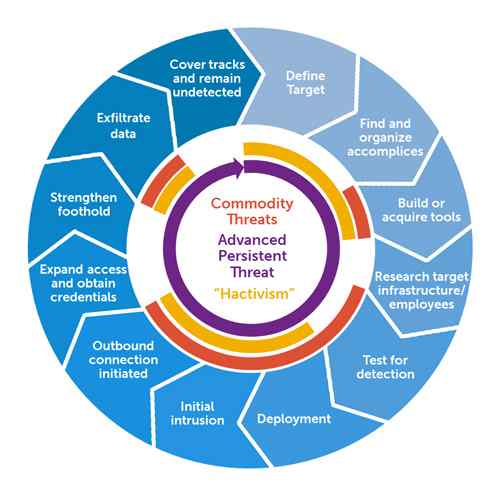

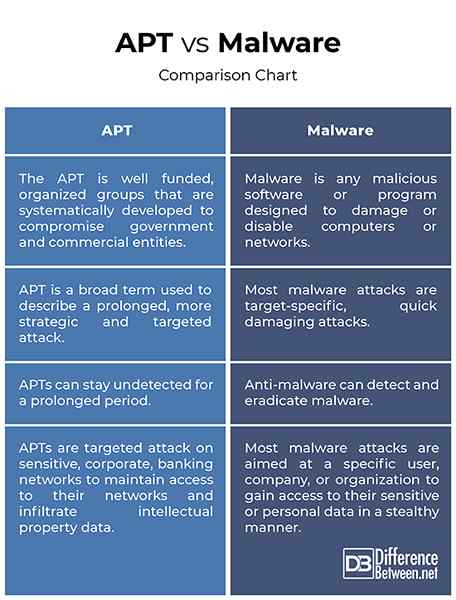

APT, kurz für eine fortschrittliche anhaltende Bedrohung, ist ein Cyber-Adversar und eine Kombination mehrerer ausgefeilter Cyberangriffe, die aus fortgeschrittenen logistischen und operativen Fähigkeiten für langfristige Intrusion-Kampagnen bestehen. Es ist ein längerer und gezielter Angriff auf sensible, Unternehmensnetzwerke, um den Zugang zu ihren Netzwerken aufrechtzuerhalten und Daten des geistigen Eigentums zu infiltrieren, sowie Informationen, die wirtschaftlich und politisch vorteilhaft sind. Die Wohnung ist gut finanziert, organisierte Gruppen, die systematisch die staatlichen und kommerziellen Einrichtungen beeinträchtigen. Der Begriff wurde ursprünglich als Codename für chinesischbezogene Eindringung gegen US-Militärorganisationen entwickelt. Die ATP-Angriffe sind heimlich und zielspezifisch, was ganz anders ist als herkömmliche Würmer, Viren oder Malware. Ziel ist es, über einen längeren Zeitraum unentdeckt zu bleiben, um sensible Daten zu sammeln.

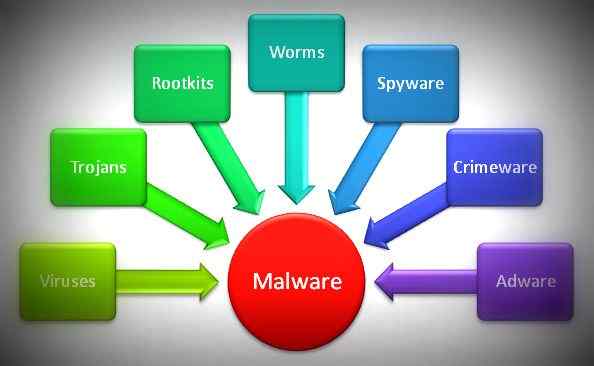

Was ist Malware??

Die meisten Malware -Angriffe sind im Gegensatz zu APTs schnelle schädliche Angriffe, um die Integrität des Internetbetriebs zu untergraben. Malware ist nichts anderes als eine Reihe von Anweisungen, die wie eine Softwareanwendung auf Ihrem Computer ausgeführt werden und Ihr System etwas tun, was ein Angreifer es möchte. Die meisten Malware -Angriffe werden durchgeführt, um geistiges Eigentum zu stehlen, Cyberspionage durchzuführen und die kritische Infrastruktur zu beschädigen. Dies sind gezielte Cyber -Angriffe, mit denen das System manipuliert werden soll, indem sie ausführbare Anweisungen innerhalb der Benutzereingabe bereitstellen. Sie können sowohl taktische als auch strategische Ziele im Internet erreichen, ohne dass ein körperlicher Eingriff erforderlich ist. Es ist leicht, die Auswirkungen und Fähigkeiten von gezielten Malware -Angriffen zu unterschätzen, die auf einen bestimmten Benutzer, ein bestimmtes Unternehmen oder eine Organisation abzielen.

Unterschied zwischen APT und meisten Malware

Ausführung

- Advanced Persistent Bedrohung oder Apt ist eine Kombination mehrerer ausgefeilter Cyber-Angriffe, die sich aus fortgeschrittenen logistischen und operativen Fähigkeiten für Langzeit-Intrusion-Kampagnen zusammensetzen. APT ist ein breiter Begriff, der verwendet wird, um einen längeren, strategischen und gezielten Angriff zu beschreiben, der ganz anders ist als herkömmliche Würmer, Viren oder Malware. Die meisten Malware-Angriffe sind zielspezifische, schnelle schädliche Angriffe wie Trojaner und Phish. Unterschiedliche Malware haben unterschiedliche Funktionen. Apts sind eine ganz andere Geschichte.

Ziel

- APTs sind im Vergleich zu den meisten Malware -Angriffen gering und gelten als schwerwiegende, kostspielige Bedrohung. Es ist ein längerer und gezielter Angriff auf sensible, Unternehmensnetzwerke, um den Zugang zu ihren Netzwerken aufrechtzuerhalten und Daten des geistigen Eigentums zu infiltrieren, sowie Informationen, die wirtschaftlich und politisch vorteilhaft sind. Der Angriff wird von einem professionellen Angreifer auf bestimmte sensible Organisationen durchgeführt. Die meisten Malware -Angriffe sind eine Klasse engagierter Angriffe, die auf einen bestimmten Benutzer, ein Unternehmen oder eine Organisation abzielen, um auf heimliche Weise Zugriff auf ihre sensiblen oder personenbezogenen Daten zu erhalten.

Schutz

- Der beste Weg, um mit den meisten Malware -Angriffen umzugehen. Alle auf dem Intranet ausgeführten Netzwerkgeräte und Webanwendungen müssen gründlich und regelmäßig für unbekannte Schwachstellen geprüft werden. Sicherheitsbewertungen werden dazu beitragen, die Netzwerksicherheit zu festigen und kritische Sicherheitsfehler zu beseitigen. Wenn Sie sich gegen APT -Angriffe schützen, ist es die erste Verteidigungsschicht gegen APTs, eine zuverlässige Firewall zu wählen. APTs sind New-Alter-Bedrohungen, die fortschrittliche Techniken verwenden, um die Erkennung zu vermeiden, und können lange Zeit unentdeckt bleiben. Daher ist ein robustes Sicherheitssystem erforderlich, um APTs zu erkennen, zu analysieren und zu beseitigen.

Apt vs. Malware: Vergleichstabelle

Zusammenfassung von APT vs. Malware

In der Regel bezieht sich APT auf China oder einen anderen Nationalstaat oder eine gut finanzierte und etablierte kriminelle Einrichtungen, die eine sehr spezifische sensible Organisation gefährden möchten. Der Begriff wurde ursprünglich als Codename für chinesischbezogene Eingriffe gegen US-Militärorganisationen verwendet. Im Laufe der Technologie hat sich der Begriff jedoch zu fortgeschrittenen Gegner entwickelt, die sich auf die Ausnutzung von Informationen und sensiblen Daten in einer verdeckten Weise entwickeln möchten. Im Gegenteil, die meisten Malware -Angriffe sind einfache, schnelle schädliche Angriffe, die sich an eine bestimmte Person, ein bestimmtes Unternehmen oder eine bestimmte Organisation richten, um ihr System oder Netzwerk zu manipulieren, indem ausführbare Anweisungen innerhalb der Benutzereingaben angegeben werden, im Gegensatz zu APTs, die einen strategischeren, systematischen Ansatz verfolgen.