Der Unterschied zwischen DOS- und DDOS -Angriffen

- 4749

- 109

- Ines Plank

Denial of Service (DOS) und DDOS -Angriffe (Distributed Denial of Service) sind Tools, die von Hackern verwendet werden, um Online -Dienste zu stören. Die Auswirkungen dieser Angriffe können wild sein - manchmal kostet es größere Unternehmen Millionen von Dollar.

Wenn Sie ein Unternehmen führen, das möglicherweise ein Ziel für einen dieser Angriffe ist, oder wenn Sie nur an dem Thema interessiert sind, lesen Sie weiter, um sich gegen diese Art von Angriffen zu verteidigen.

DOS -Angriffe

Ein DOS -Angriff ist ein Versuch, einen Online -Service (Website) mit Verkehr zu überladen. Ziel ist es, die Website oder das Netzwerk zu stören, um legitime Benutzer daran zu hindern, auf den Service zuzugreifen.

Der DOS -Angriff wird normalerweise von einer einzelnen Maschine gestartet, im Gegensatz zu einem DDOS -Angriff, der von mehreren Maschinen gestartet wird.

Hier ist eine gute Metapher.

Stellen Sie sich ein Einkaufszentrum vor, in dem ein aktueller Vorfall Tieraktivisten in den Waffen hat. Diese tierischen Aktivisten (illegitimer Verkehr) beschämen den Eingang zu Blockkäufern (legitimer Verkehr), indem es in die Räumlichkeiten eintritt.

Die Käufer können nicht in die Geschäfte gelangen und die Geschäfte verlieren Geld.

So ist ein DOS -Angriff metaphorisch gesehen.

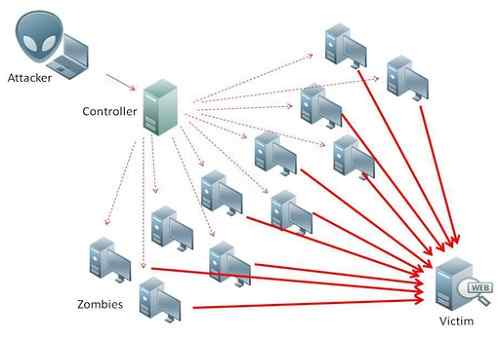

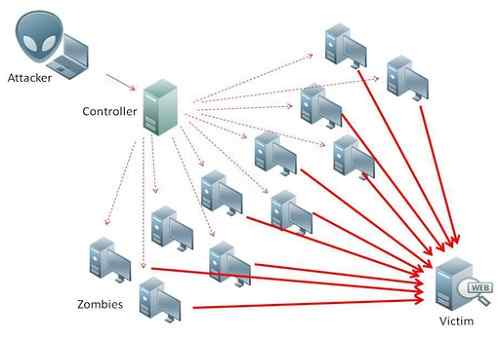

DDOs greift an

DDOS -Angriffe sind normalerweise schlechter als DOS -Angriffe. Sie werden von mehreren Computern aus gestartet. Die beteiligten Maschinen könnten Hunderttausende oder mehr zählen.

Diese Maschinen sind natürlich nicht alle dem Angreifer gehören. Diese Maschinen werden normalerweise über Malware zum Netzwerk des Hackers hinzugefügt. Diese Gruppe von Maschinen ist auch als Botnetz bekannt.

Ein DDOS -Angriff ist besonders frustrierend zu verteidigen, da es sehr schwierig ist, den legitimen Verkehr vom Angreiferverkehr zu erzählen.

Es gibt viele verschiedene DDOS.

HTTP -Überschwemmungen sind lediglich die Praxis, Tausende und Abertausende von Anfragen an den Server zu senden, um es zu überwältigen.

Die Syn -Flut füllt das TCP -Netzwerk mit nicht anerkannten Datenpaketen. Dies kann schlimme Konsequenzen haben und sogar die Benutzer auswirken, die nicht mit dem beabsichtigten Opfer zusammenhängen.

Warum sollten sie mich angreifen??

Es kann viele Motivationen für diese Art von Angriffen geben. Es könnte sein, dass Unternehmen im Krieg stehen und es im Internet führen. Es könnte sein, dass jemand Rache für etwas sucht. Oder wie in unserem Einkaufszentrum -Beispiel könnte es von Aktivisten orchestriert werden. Auch als "Hacktivisten" bezeichnet.

Einige Kriminelle haben mit dieser Methode sogar Geld von Unternehmen erpresst. Genau wie eine moderne, mit Technologie fuellierte Mafia.

Was sind die Kosten?

Kostenauswirkungen von DOS- und DDOS -Angriffen können wild variieren. Angriffe auf einige Unternehmen könnten ein paar Dollar kosten, andere könnten Millionen verlieren. Kleinere Unternehmen spüren möglicherweise die Verluste schlechter als größere Unternehmen.

Die weitaus beängstigenderen Kosten sind der potenzielle Schaden, den sie Ihren Kunden anrichten können.

Einige DOS- und DDOS -Angriffe können Ablenkungen sein, um einen Verstoßversuch zu vertuschen. Sollte dies der Fall sein und der Verstoß erfolgreich ist, könnten die persönlichen Informationen von Tausenden von Kunden gefährdet sein.

Schauen Sie sich einfach das Debakel des PlayStation Network im Jahr 2011 an.

Wer ist gefährdet??

Alle. Niemand ist vor einem DOS- oder DDOS -Angriff sicher. Im Jahr 2010 haben EA, Twitter und das PlayStation Network (unter anderem) die Hauptlast eines landesweiten DDOS-Angriffs empfunden. Millionen waren verloren. Auch mit Unternehmen, die so groß sind wie diese, welche Hoffnung die kleinen Fische tun, haben?

Es ist also am besten zu wissen, wie man einen dieser Angriffe stoppt, falls sie dir in den Weg kommen ..

Wie beschütze ich mich selbst?

Der Schutz vor DOS -Angriffen kann ziemlich einfach sein. Opfer können die IP -Adresse des Angreifers auf Firewall oder ISP -Ebene blockieren, abhängig von der Schwere des Angriffs.

Sicherheitsinstrumente und Unternehmensprodukte, die ICMP- oder SYN -Angriffe blockieren können.

DDOS -Angriffe sind viel schwerer zu schützen, und es gibt verschiedene Methoden. Eines davon beinhaltet, dass der ISP -Müll alle eingehenden Verkehr zum Webserver legitim oder nicht. Dies kann helfen, die persönlichen Daten Ihres Kunden zu speichern und zu sichern.

Andere Möglichkeiten sind die Verwendung von Syn Cookies oder HTTP Reverse Proxies, abhängig von der Art des Angriffs.

Wie kann ich helfen?

Wenn Sie eine Person sind, die über die Tatsache verärgert ist, dass Ihr PC möglicherweise im Botnetz eines Hackers ist, werden Sie sich freuen zu wissen, dass es eine Heilung gibt.

Jedes gute Antivirus kann Ihren PC von jeder Malware von jeder Malware sauber halten. Ab und zu konnten Sie etwas besonders Böses treffen, und dann wäre es nur eine Frage, es Ihrem Antivirenunternehmen zu melden.

Wenn Sie es sich leisten können, mehrere Anti-Virus-Programme durchzuführen, ist das noch besser.

Einige Malware sind so hinterhältig, dass sie in die Hintertür einsteigen und Ihre Anti-Virus-Software deaktivieren. Diese Arten von Viren können sogar Modems (aus persönlicher Erfahrung) infizieren. Seien Sie also vorsichtig.

Eine letzte Notiz zu DDOs

DDOs -Angriffe treten buchstäblich jeden Tag auf. Wenn Sie online Vermögenswerte haben und einen DDOS-Angriff fürchten, kontaktieren Sie das Beste. Sie mögen teuer sein und die Software, die Sie benötigen, könnte noch teurer sein, aber Sie wissen nie, wann Sie Schutz benötigen könnten.

Wie sie sagen, ist Prävention besser als Heilmittel.

Zusammenfassung

| DOS | DDOs |

| Angriff, der von einer einzigen Maschine gestartet wurde. | Angriff von vielen Maschinen, auch Botnetz genannt. |

| Kann relativ leicht mit der richtigen Sicherheit gestoppt werden. | Kann echte Kopfschmerzen sein, um zu verhindern. |

| Niedrige Bedrohungsniveau, da diese selten verwendet werden, um einen Verstoßversuch abzudecken. | Mittel- bis hohe Bedrohungsstufe, da diese verwendet werden können, um Netzwerke und sogar Systeme ernsthafte Schäden zu verursachen. |

| Keine Malware beteiligt. | Ein Botnetz besteht normalerweise aus Tausenden von infizierten PCs. |

- « Déjà Vu und Vorahnung gibt es einen Unterschied?

- Der Unterschied zwischen einem Keks und einer Sitzung »