Unterschied zwischen Ztna und VPN

- 2747

- 205

- Justus Dengler

ZTNA ist eine relativ neue Technologie zur IT -Sicherheitslösung, die schnell zu einem wachsenden Trend im Cyber -Sicherheitsraum wird und die guten alten VPNs als sicherere Möglichkeit ersetzt. Kein Wund. Im Zeitalter des Cloud Computing bieten ZTNA -Anbieter ein sichereres und effektiveres Remote -Zugriffsmodell als das Legacy VPN. Beide sind zweifellos großartige Sicherheitslösungen, aber die Frage ist, welche für Sie geeignet ist?

Ztna

Zero Trust -Netzwerkzugriff oder ZTNA ist eine Sicherheitsstrategie, die auf einem adaptiven Vertrauensmodell basiert, bei dem Vertrauen niemals implizit ist. Ztna ist eine Reihe von Technologien, die sich an die Philosophie halten, dass niemand innerhalb oder außerhalb des Netzwerks vertrauen kann, es sei denn, sie sind authentifiziert und ihre Identifizierung wird validiert. Es basiert auf der Annahme, dass jeder kompromittiert ist und jeder verifiziert werden muss. Dies bedeutet, dass der Zugriff auf Anwendungen und Ressourcen standardmäßig eingeschränkt wird. In Ztna wird Vertrauen nicht standardmäßig angenommen.

VPN

Virtual Private Network oder VPN ist eine sichere, verschlüsselte Verbindung über das Internet, mit dem Sie online privat bleiben können. Es ist eine Art von Netzwerk, das ein privates Netzwerk über ein öffentliches Nachahmung nachahmt. VPN ist eine Art Sicherheitsmodell, das Ihre Internetverbindung und Datenschutz online schützt. Dies geschieht, indem ein virtueller Tunnel zwischen einem Gerät und dem Netzwerk erstellt wird, wodurch autorisierte Personen vom Netzwerkverkehr einbezogen werden. VPNs werden in Unternehmensumgebungen häufig verwendet.

Unterschied zwischen Ztna und VPN

Vertrauen

- Beide Sicherheitsmodelle verfolgen sehr unterschiedliche Ansätze, wenn es um den Zugriff auf Unternehmensanwendungen von Remote -Standorten geht. VPNS funktioniert, indem ein virtueller Tunnel zwischen einem Gerät und dem Netzwerk eines Unternehmens erstellt wird. VPNs ermöglichen den Zugriff auf alle mit dem Netzwerk verbundenen Geräte und Anwendungen. Ztna basiert auf dem Zero Trust -Modell, sodass es niemandem vertraut.

Authentifizierung

- Es authentifiziert zuerst den Benutzer und erstellt dann einen sicheren Tunnel für Anwendungen oder Dienste, auf den der Benutzer ausdrücklich Zugriff gewährt hat. Im Gegensatz zu VPNs, die einen vollständigen Zugriff auf ein lokales Netzwerk bieten, bietet ZTNA eine mehrschichtige Methode zur Sicherheitsmethode für Fernzugriff. ZTNA stellt sicher, dass externe Benutzer nur auf autorisierte Anwendungen zugreifen können, anstatt Zugriff auf das Netzwerkhosting dieser Anwendungen zu erhalten. Sowohl die Netzwerk- als auch die Anwendungsinfrastruktur sind für nicht autorisierte Benutzer unsichtbar.

Zugriffsmodell

- VPN nutzt die Netzwerkschicht, um eine sichere Verbindung zu erstellen, während Ztna die Anwendungsschicht verwendet, um diese Verbindung herzustellen. VPNs überwachen nur ein eingehende und ausgehende Netzwerk mit niedrigem Niveau. Während einige VPNs es Ihnen ermöglichen, Regeln festzulegen, für die Teile Ihres Netzwerks zugegriffen werden können und auf wen können nicht sehr harte Sicherheitsregeln festgelegt werden, da VPNs keinen Zugriff auf die Anwendungen haben, auf die Benutzer Zugriff haben. Mit ztna hingegen ermöglicht Benutzern den Zugriff auf nur bestimmte Anwendungen. Benutzer haben keinen Zugriff auf Netzwerke. ZTNA isoliert den Anwendungszugriff vollständig vom Netzwerkzugriff.

Geschwindigkeit

- Im Gegensatz zu VPNs benötigt ZTNA keine komplizierte Konfiguration und Verwaltung, um einen sicheren, schnellen direkten Zugriff auf private Apps zu gewährleisten. Wenn ein Unternehmen ein oder mehrere Unternehmen durch Fusionen und Akquisitionen erwirbt, können die Netzwerkintegration zwischen der Organisation und den neuen Unternehmen Jahre mit überlappenden IP -Adressen dauern. Das ZTNA -Modell vereinfacht diesen Prozess, indem die für diesen Aufwand benötigte Zeit verringert wird. Dies führt zu einem schnellen Geschäftswert. Ein weiterer großer Vorteil von ZTNA besteht.

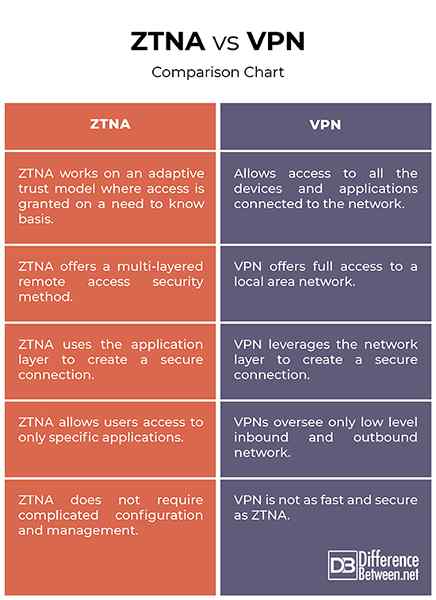

Ztna vs. VPN: Vergleichstabelle

Zusammenfassung

Sowohl VPN als auch ZTNA sind großartige Sicherheitslösungen, mit denen Remote -Mitarbeiter auf Dienste und Anwendungen in einem Unternehmensnetzwerk zugreifen können. VPN ist eine ideale Wahl, wenn es um kleine Unternehmen geht. Im Gegensatz zu VPNs, die einen vollständigen Zugriff auf ein lokales Netzwerk bieten, verfolgt ZTNA einen anderen Ansatz, indem externe Benutzer nur autorisierte Anwendungen anstelle des Netzwerks mit diesen Anwendungen zugreifen können.

Wie unterscheidet sich Ztna von VPN?

Im Gegensatz zu VPNs, die einen vollständigen Zugriff auf ein lokales Netzwerk bieten, entscheidet sich die ZTNA -Sicherheitslösung dafür, niemandem zu vertrauen und nur Zugriff auf Dienste zu ermöglichen, die Benutzer explizit angefordert haben.

Ist Ztna besser als VPN?

Mit ZTNA können nur vertrauenswürdige Geräte und Benutzer auf bestimmte Anwendungen zugreifen und kontinuierlich Geräte und Benutzer authentifiziert. ZTNA bietet ein sichereres und effektiveres Remote -Zugriffsmodell als das Legacy VPN.

Bedeutet Null Trust kein VPN??

Im Gegensatz zu einem herkömmlichen VPN, bei dem Benutzer einmal im Netzwerk auf alles zugreifen können, müssen Null Trust alle Benutzer, ob in oder außerhalb der Organisation, authentifiziert, autorisiert und validiert werden, bevor er Zugriff auf Anwendungen und Ressourcen gewährt wird

Was ist ztna und wie funktioniert es??

ZTNA steht für Zero Trust Network Access und ist eine Sicherheitsmethode, die besagt, dass Sie keinen impliziten Zugriff auf einen Benutzer, ein Gerät oder eine Anwendung gewähren sollten.

Warum brauche ich Ztna??

ZTNA verfolgt einen anderen Ansatz, indem externe Benutzer nur auf autorisierte Anwendungen zugreifen können, anstatt auf das Netzwerk, in dem diese Anwendungen gehostet werden. Ztna ist deutlich schneller als VPNs und auch sicherer.

Woraus besteht Ztna??

ZTNA ist eine Reihe von Technologien, die einen sicheren Remote -Zugriff auf Dienste und Anwendungen basierend auf definierten Zugriffskontrollrichtlinien bieten. Es ermöglicht Benutzern nahtlosen Zugriff auf private Anwendungen, ohne sie freizulegen.