Unterschied zwischen SHA1 und SHA2

- 3022

- 41

- Prof. Dr. Charleen Lammert

Wenn Sie bereits von dem sicheren Hash -Algorithmus oder SHA in seinen vielen Formen gehört haben, müssen Sie wissen, dass Hash -Algorithmen mindestens seit den 1950er Jahren in vielen Formen existiert haben. Bisher beschränkten sich die Hash -Algorithmen auf rudimentäre Datenintegrität und Benutzerauthentifizierungen. Heute werden Hash -Algorithmen in andere Protokolle wie VPN -Protokolle, digitale Signaturen, Softwareverteilung und Lizenzsteuerung, Datenbankdateisystemintegrität und Änderungserkennung von Webseitendateien aufgenommen, um nur einige zu nennen. Trotzdem sind SHA-1 und SHA-2 die sicheren Hash-Algorithmen (SHA), die von vielen Betriebssystemen häufig verwendet werden, um Passwörter zu verschlüsseln.

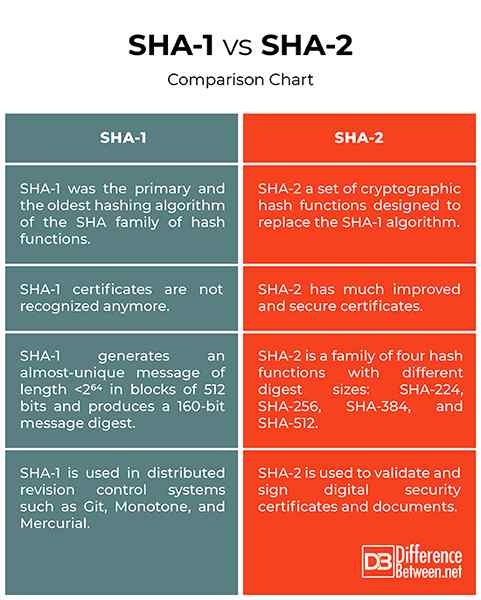

SHA-1 und SHA-2 sind die sicheren Hash-Algorithmen, die gesetzlich zur Verwendung in bestimmten u erforderlich sind.S. Regierungsanträge sowie die Verwendung innerhalb anderer kryptografischer Algorithmen und Protokolle zum Schutz sensibler nicht klassifizierter Informationen. SHA-2 ist der potenzielle Nachfolger von SHA-1 und umfasst eine erhebliche Anzahl von Änderungen des Vorgängers und besteht aus vier Hash-Funktionen mit unterschiedlichen Digest-Größen: SHA-224, SHA-256, SHA-384 und SHA-512. Es wird angenommen. Obwohl SHA-2 eine gewisse Ähnlichkeit mit dem SHA-1-Algorithmus hat, erzeugt es einen längeren Hash. Wir werfen einen Blick auf die beiden Hashing -Algorithmen, um zu sehen, welche sicherer und stärkerer ist.

Was ist SHA-1?

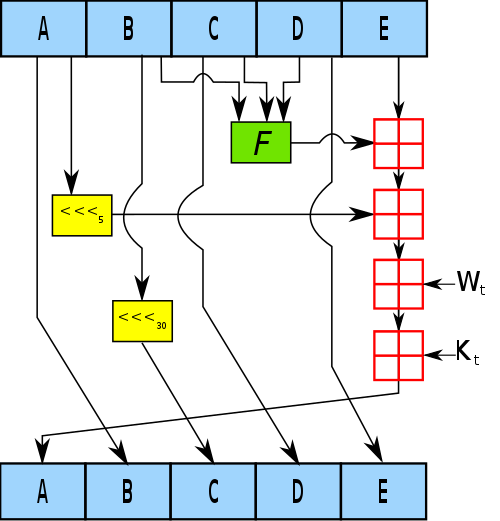

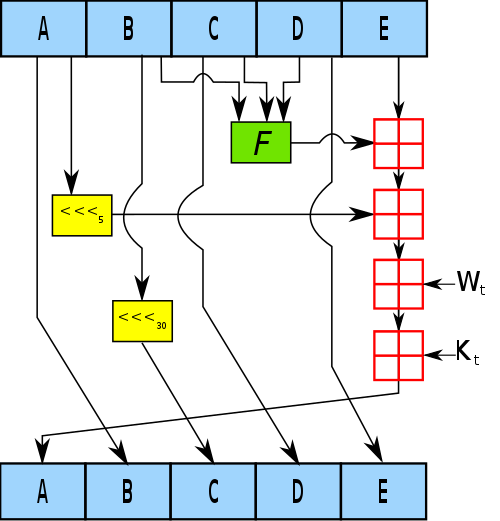

SHA-1 ist die am häufigsten verwendete SHA-Hash-Funktionen und wird in mehreren weit verbreiteten Sicherheitsanwendungen und Protokollen verwendet. Es ist ein kryptografischer Computersicherheitsalgorithmus, der 1995 von der National Security Agency (NSA) erstellt und vom NIST als U veröffentlicht wurde.S. Federal Information Processing Standard. SHA-1 erzeugt eine fast eindeutige Botschaft der Länge <264 in Blöcken von 512 Bit. Dies bedeutet. SHA-1 erzeugt eine 160-Bit-Nachrichtendigest. Der Algorithmus basiert auf Prinzipien, die denen von Ronald L ähnlich sind. Rivest of MIT in der Gestaltung der MD4- und MD5 -Hashing -Algorithmen in den frühen neunziger Jahren. SHA-1 wird auch in verteilten Revisionskontrollsystemen wie Git, Monoton und Mercurial verwendet.

Was ist SHA-2?

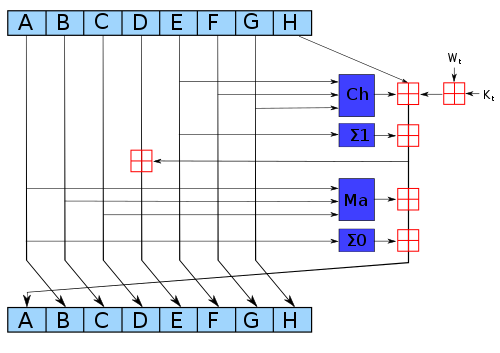

SHA-2 ist eine Reihe kryptografischer Hash-Funktionen, um den SHA-1-Algorithmus zu ersetzen. Der NIST Standard SHA-2 wurde vom U entworfen.S. Nationale Sicherheitsbehörde und 2001 veröffentlicht. Die SHA-2-Familie von Hash-Funktionen dient dem gleichen Ende wie SHA-1, bietet jedoch ein höheres Sicherheitsniveau als ihr Vorgänger. Es wurde entwickelt, um die Sicherheitslücken im SHA-1-Algorithmus zu überwinden. SHA-2 ist eine Familie von vier Hash-Funktionen mit verschiedenen Verdauungsgrößen: SHA-224, SHA-256, SHA-384 und SHA-512. Wie SHA-1 folgen alle Funktionen der SHA-2-Familie dem MD-Bau. SHA-256 und SHA-512 sind die beiden Hauptinstanzen der Familie, die an 32-Bit- bzw. 64-Bit-Wörtern arbeiten und daher unterschiedliche Algorithmen verwenden. Es wird häufig verwendet, um digitale Sicherheitszertifikate und Dokumente zu validieren und zu unterschreiben.

Unterschied zwischen SHA1 und SHA2

-

Algorithmus für SHA1 und SHA2

- Sowohl SHA-1 als auch SHA-2 gehören zur SHA-Familie von kryptografischen Hash-Funktionen, die von der U entworfen wurden.S. National Security Agency und veröffentlicht vom National Institute of Standards and Technology (NIST). Beide sind die sicheren Hash -Algorithmen, die gesetzlich zur Verwendung in bestimmten u erforderlich sind.S. Regierungsanträge sowie Verwendung innerhalb anderer kryptografischer Algorithmen und Protokolle. SHA-2 ist jedoch ein sichererer Hashing-Algorithmus und Nachfolger des inzwischen veralteten SHA-1-Hashing-Algorithmus. Der SHA-1-Algorithmus ist nicht mehr sicher und SHA-1-Zertifikate und Zwischenprodukte werden nicht mehr erkannt.

-

Nachrichtendigest

- SHA-1 erzeugt eine fast eindeutige Botschaft der Länge <264 in Blöcken von 512 Bit. Es verarbeitet Blöcke von 512 Bits nach der Berechnung des Meldungsdigest. Und es erzeugt einen 160-Bit-Nachrichten-Digest und versuchte, Sicherheitsrisiken in SHA-0 zu beheben. SHA-2 hingegen eine Familie von vier Hash-Funktionen mit verschiedenen Digest-Größen: SHA-224, SHA-256, SHA-384 und SHA-512. Es verarbeitet Nachrichten in 512-Bit-Blöcken für die Hash-Funktionen 224, 256 und 384 sowie 1.024 Blöcke für den SHA-512-Algorithmus.

-

Sicherheit

- SHA-1 war der primäre Hashing-Algorithmus bei der weit verbreiteten Verwendung von 2011 bis 2015, bis die Sicherheitsanfälligkeiten im Algorithmus eine Neubewertung ausführten. SHA-2 wurde entwickelt, um die Schwachstellen im SHA-1-Algorithmus zu überwinden. Obwohl SHA-2 eine gewisse Ähnlichkeit mit dem SHA-1-Algorithmus hat, erzeugt es einen längeren Hash und ist deutlich stärker und sicher als SHA-1. Während beide Algorithmen auf der Merkle-Damgård-Konstruktion basieren, verfügt SHA-2 über eine Reihe zusätzlicher SHA-Algorithmen, die den höheren Sicherheitsstufen längerer Schlüssel entsprechen. Darüber hinaus hat SHA-2 viel verbesserte und sichere Zertifikate, die speziell zum Schutz Ihres Systems vor potenziellen Verstößen konzipiert sind.

SHA-1 vs. SHA-2: Vergleichstabelle

Zusammenfassung von SHA1 und SHA2

Hash -Algorithmen existierten seit den 1950er Jahren in vielen Formen. Mit dem erhöhten Wert von Dateninteraktionen und erhöhten Cyber -Angriffen haben sich die Anforderungen an Hashing -Algorithmen geändert. Hash -Algorithmen, die sich auf rudimentäre Datenintegrität und Benutzerauthentifizierung beschränkt haben. Nachdem die Sicherheit von SHA-1 kompromittiert wurde, hat sich die digitale Welt zu einem sichereren, stärkeren SHA-2-Hashing. SHA-2 ist eine Reihe zusätzlicher Hashing-Algorithmen, die dem höheren Sicherheitsstufen längerer Schlüssel entsprechen.

- « Unterschied zwischen Land Rover und Range Rover

- Unterschied zwischen Prime Reading und Kindle Unlimited »