Unterschied zwischen Penetrationstest und Schwachstellenscan

- 3577

- 1128

- Milana Battke

Die folgenden zwei Tests - Penetrationstests (oder Stiftentests) und Anfälligkeitsbewertung - haben in den letzten Jahren weit verbreitete Bedeutung gewonnen. Unternehmen verfügen über ein komplexes Netzwerk von Vermögenswerten, die sensible Daten speichern. Solche Vermögenswerte sind anfällig für potenzielle Bedrohungen von innerhalb und außerhalb der Organisation. Um solche Bedrohungen zu identifizieren und zu beseitigen, ist die Durchführung einer Sicherheitsbewertung der gesamten Sicherheitsinfrastruktur unerlässlich. Das Verständnis des Unterschieds zwischen beiden ist jedoch gleichermaßen wichtig.

Was ist Penetrationstests?

Penetrationstests oder Stiftentests sind eine Strategie zur Bedrohungsbewertung, bei der reale Angriffe simuliert werden, um die mit potenziellen Sicherheitsverletzungen verbundenen Risiken zu bewerten. Es ist ein simulierter Cyberangriff gegen Ihr Computersystem, um potenzielle Schwachstellen aufzudecken, die die Sicherheit Ihres Systems behindern könnten. In einer organisatorischen Umgebung dient der Stifttest als Sicherheitsmaßnahme zur Bewertung der Sicherheitsprotokolle und Richtlinien der Organisation und um sicherzustellen, dass sie gegen jegliche Art von Angriffen wirksam sind.

Manchmal bezeichnet Ethical Hacking, die Pen -Tests sollen ausnutzbare Sicherheitslücken gegen die Sicherheitsinfrastruktur eines Unternehmens suchen. Es ist ein wesentlicher Bestandteil eines umfassenden Sicherheitsprogramms geworden. Es nutzt Schwächen für Systeme oder die gesamte IT -Infrastruktur aus. Die Idee ist, diese Schwächen vor dem Angriff zu finden und zu sichern.

Was ist Schwachstellenscan?

Sicherheitsbewertung oder Schwachstellenscan ist ein systematischer Ansatz zur Identifizierung von Risiken und Schwachstellen in Computersystemen, Netzwerkgeräten, Hardware und Anwendungen. Es ist der Prozess der Überprüfung, Klassifizierung und Priorisierung von Schwachstellen in einem System, bevor Hacker sie ausnutzen. Unternehmen sind heute in hohem Maße von Informationstechnologie abhängig, einschließlich der Cloud, was auch das Risiko erhöht, von potenziellen Hackern ausgenutzt zu werden.

Ein Schwachstellenmanagementprogramm wie Verwundbarkeitsbewertung kann dazu beitragen, Schwächen zu identifizieren, bevor sie zu Problemen werden. Die Mehrheit der Cyber -Angriffe nutzen bekannte Schwachstellen, wobei jedes Jahr neue Schwachstellen identifiziert werden. Die Idee ist also, so viele Mängel wie möglich zu identifizieren und zu klassifizieren, basierend auf ihren Sicherheitsstufen in einem bestimmten Zeitraum. Die Bewertung der Sicherheitsanfälligkeit ist ein umfassendes Bedrohungsbewertungsprogramm, das die Sicherheitsschwächen in einem System identifiziert und quantifiziert.

Unterschied zwischen Penetrationstest und Schwachstellenscan

Strategie

- Während sowohl Stifttests als auch Schwachstellenbewertung in die Kategorie der Bedrohungsbewertung geraten; Es gibt subtile Unterschiede zwischen den beiden. Überprüfung der Sicherheitsanfälligkeit auf bekannte Schwächen in einem System und erstellt einen Bericht über die Risikoexposition, während Pen -Tests dazu gedacht sind.

Umfang

- Der Umfang der Stifttests ist gezielt und es ist auch ein menschlicher Faktor beteiligt. Pen -Tests beinhalten nicht nur die Entdeckung von Schwachstellen, die von Angreifern verwendet werden könnten, sondern auch diese Schwachstellen ausnutzen, um zu beurteilen, was Angreifer nach einem Verstoß ausnutzen können. Die Bewertung der Verwundbarkeit ist also eine der wesentlichen Voraussetzungen für einen Stifttest. Wenn Sie mit den Schwächen in einem Zielsystem nicht vertraut sind, können Sie sie nicht ausnutzen.

Ansatz

- Eine Sicherheitsbewertung, wie der Name schon sagt, ist ein Prozess, der Computersysteme und Netzwerkgeräte auf Sicherheitsschwächen durchsucht. Es handelt sich um einen automatisierten Prozess, der mit Hilfe automatisierter Tools nach neuen und vorhandenen Bedrohungen scannt, die Ihrem System schaden können. Pen-Tests dagegen erfordert einen gut geplanten, methodischen Ansatz und wird von erfahrenen Personen durchgeführt, die alle Facetten der Sicherheitshaltung verstehen.

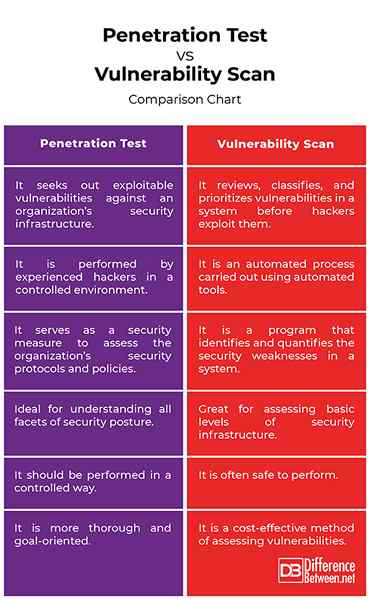

Penetrationstest vs. Sicherheitsanfälligkeitsscan: Vergleichstabelle

Zusammenfassung des Penetrationstests Verse Sicherheitsanfälligkeitsscan

Die Bewertung der Sicherheitsanfälligkeit ist ein kostengünstiger Service, der seinem Zweck der Ermittlung niedrig hängender Schwächen in einer Systemhaltung dient. Es handelt sich um einen Ansatz mit geringem Risikobewertungsbewertungen zur Identifizierung bekannter Schwächen in einem System und zur Erstellung eines Berichts über Risikoexposition. Penetrationstests hingegen ist ein methodischer Ansatz, der eine strenge Bewertung zur Nutzung von Schwächen eines Systems oder einer gesamten IT -Infrastruktur beinhaltet. Pen -Tests sind eine kontrollierte Form des Hackings, die echte Angriffe simuliert, um die mit potenziellen Sicherheitsverletzungen verbundenen Risiken zu bewerten.

Dies ist eine bessere Bewertung oder Penetrationstests für Verwundbarkeit?

PEN -Tests beinhaltet eine strengere Bewertung und das Scannen von Systemen - es handelt sich um eine kontrollierte Hacking -Form, die in einer kontrollierten Umgebung durchgeführt wird, um zu vermeiden, dass das Zielsystem beschädigt wird. Verwundbarkeits -Scans sind häufig sicher durchzuführen und werden mit automatisierten Tools ausgeführt. Pen -Tests haben jedoch seine eigenen Risiken.

Warum wird ein Penetrationstest als gründlicher angesehen als ein Schwachstellenscan?

Stifttests sind eine der effektivsten Möglichkeiten, Schwächen in einem System zu identifizieren. Es soll die Machbarkeit von Systemen gegen potenzielle Bedrohungen oder Verstöße bewerten. Es wird in einer kontrollierten Umgebung von erfahrenen Hackern durchgeführt.

Ist Penetrationstest erforderlich, warum oder warum nicht?

Ein Penetrationstest soll potenzielle Schwachstellen in einem System ermitteln, bevor ein Angreifer dies tut, und empfiehlt, diese Probleme zu beheben und zukünftige Schwachstellen zu vermeiden. Der Umfang eines Stifttests variiert von System zu System oder Client zu Client. Es überprüft die Fähigkeit eines Systems, sich vor böswilligen Angriffen zu schützen.

Ist Penetrationstests wirksam?

Penetrationstests sind sehr effektiv, da es reale Angriffe simuliert, um die mit potenziellen Sicherheitsverletzungen verbundenen Risiken zu bewerten. Es soll Schwächen in der Sicherheitsinfrastruktur identifizieren.

- « Unterschied zwischen gebundener und vertikaler Schwimmerschalter

- Unterschied zwischen singhalesischen und Tamilen »